在数据安全治理过程中,数据资产的梳理是关键的一步,只有明确数据资产在被哪些部门、哪些人员如何使用,才能真正保证数据在使用中的安全。

在数据资产的梳理中,需要明确这些数据如何被存储,需要明确数据被哪些部门、系统、人员使用,数据被这些部门、系统和人员如何使用。对于数据的存储和系统的使用,往往需要通过自动化的工具进行;而对于部门和人员的角色梳理,更多是要在管理规范文件中体现。

对于数据资产使用角色的梳理,关键是要明确在数据安全治理中不同受众的分工、权利和职责。

组织与职责,明确安全管理相关部门的角色和责任,一般包括:

安全管理部门:制度制定、安全检查、技术导入、事件监控与处理;

业务部门:业务人员安全管理、业务人员行为审计、业务合作方管理;

运维部门:运维人员行为规范与管理、运维行为审计、运维第三方管理;

其它:第三方外包、人事、采购、审计等部门管理。

对于数据治理的角色与分工,需要明确关键部门内不同角色的职责,一般包括:

安全管理部门:政策制定者、检查与审计管理、技术导入者

业务部门:根据单位的业务职能划分

运维部门:运行维护、开发测试、生产支撑

敏感数据分布在哪里,是实现管控的关键。

只有清楚敏感数据分布在哪里,才能知道需要实现怎样的管控策略;比如,针对数据库这个层面,掌握数据分布在哪个库、什么样的库,才能知道对该库的运维人员实现怎样样的管控措施;对该库的数据导出实现怎样的模糊化策略;对该库数据的存储实现怎样的加密要求。

数据的使用状况梳理

在清楚了数据的存储分布的基础上,还需要掌握数据被什么业务系统访问。只有明确了数据被什么业务系统访问,才能更准确地制订这些业务系统的工作人员对敏感数据访问的权限策略和管控措施。

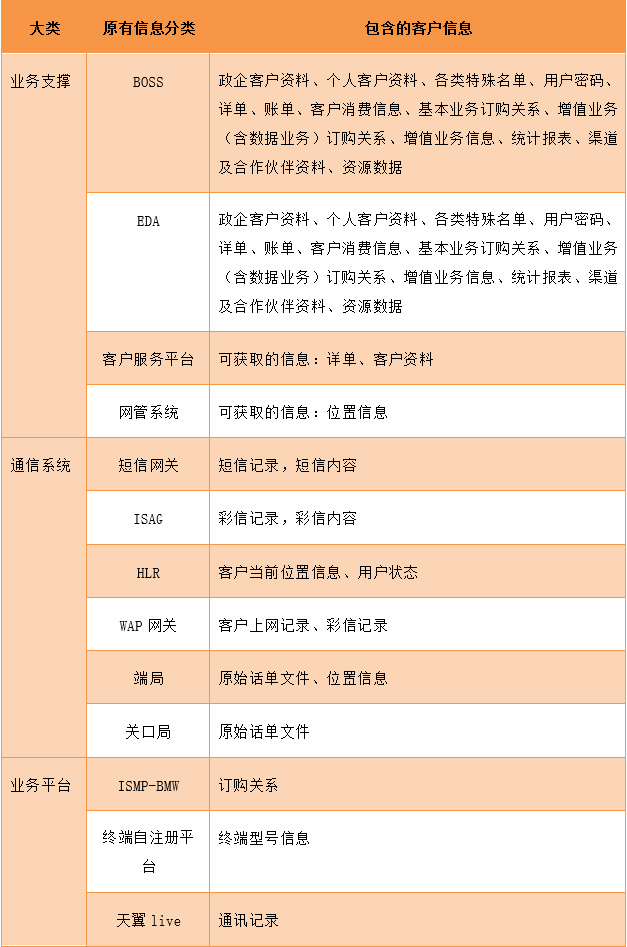

某运营商对敏感系统分布的梳理结果

以运营商行业上述梳理结果为例,这仅仅是一个数据梳理的基础,更重要的是要梳理出不同的业务系统对这些敏感信息访问的基本特征,如访问的时间、IP、访问的次数、操作行为类型、数据操作批量行为等,在这些基本特征的基础上,完成数据管控策略的制订。最终实现对于敏感数据资产的安全管控,从而保障数据在使用中的安全。