勒索攻击的演进

2005年至今,勒索类攻击至少经历了四次技术形态的“演进”:

· 2005年-2009年:冒牌应用软件兴起;

· 2010年-2011年:假冒杀毒软件泛滥;

· 2013年-2014年:“锁勒索”攻击肆虐;

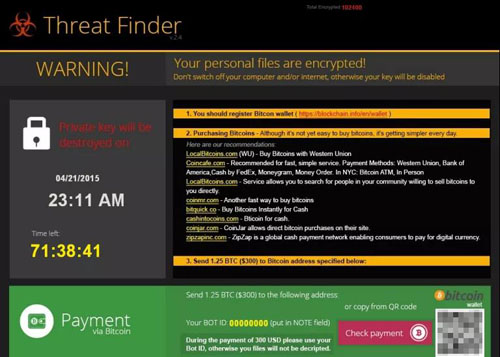

· 2015年至今:进入以“比特币”支付赎金为主的“加密勒索”时代。

1、“起步”期:冒牌应用软件和假杀毒软件

2005年,市场上出现了很多辅助操作计算机的第三方工具,而黑客借此编写了能够引起计算机异常的第三方系统工具。不知情的客户一旦使用此类“冒牌应用软件”就会导致操作系统出现各种问题,然后黑客就以向客户收取计算机维修费和安全检测费用为由诈骗钱财。

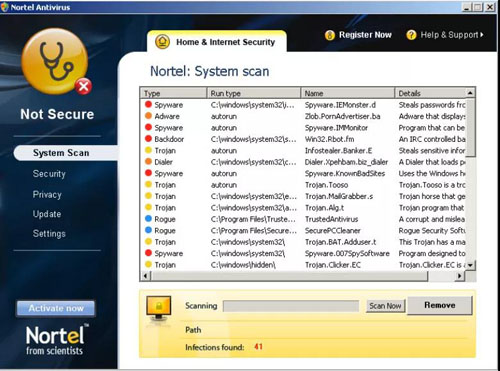

2009年,杀毒软件大规模兴起,很多黑客又开始编写能够伪造安全问题的“假杀毒软件”。客户使用这种“杀毒软件”自然就会发现很多根本不存在的安全问题,然后“假杀毒软件”就会以修复安全问题为由,向蒙在鼓里的客户收取费用——处理每个假安全问题的费用高达40-100美金!同时,为了不让被骗客户起疑,黑客伪造的杀毒软件在界面设计风格及样式上都会与当时主流杀毒软件保持一致。

不过,以上两种方式存在一个“弊端”,即在行骗过程中,黑客无法完全置身事外,不可避免要与受害人相接触,从而留下蛛丝马迹;正因如此,骗局一旦东窗事发,执法机关就很容易顺藤摸瓜,最终抓捕犯案的黑客。

2、“成熟”期:锁勒索和加密勒索

2012年之后,对黑客而言更“安全”的锁勒索和加密勒索开始成为主流。这两种勒索攻击行为大多采用TOR网络和比特币赎金,从而有效隐藏了收款过程中给执法者留下的追踪链条,大大降低了不法分子的被捕几率。不过锁勒索和加密勒索也存在明显区别,因为二者是基于不同层来阻断用户访问数据的。

锁勒索

锁勒索(locker ransomware),也被称为Computer locker。一般是通过锁定受害人计算机或手机的操作系统界面(大多仅是锁定屏幕),继而以“恢复正常访问”相要挟勒索比特币赎金。总体来说,锁勒索相对容易被破解,黑客的勒索界面大多伪装成司法机关以便于“威吓”。

以手机端为例,锁勒索主要有两种方式:

第一种方式,黑客添加一个置顶框在操作界面之上(覆盖住界面),从而达到阻止用户正常操作的目的。实际上,这种方式并未对系统中的底层文件做任何修改,只是添加了一层“阻断”界面而已,因此大都可以通过技术手段解除锁定,并不需要向黑客缴纳赎金。

第二种方式,黑客利用某些系统漏洞拿到了root权限,从而设置屏保或修改锁屏密码,并以此对受害者进行勒索。这种方式也能够在损失一定数据的前提下,通过手机的recoery方式进行解锁。

加密勒索

加密勒索(crypto ranspmware)也被称为data locker。此种类型的勒索软件专门查找用户机器上有价值的数据,然后对这些数据进行高强度加密(如AES 256等),还会在加密的同时删除原始数据;加密勒索攻击一般不会对操作界面、鼠标和键盘等进行锁定,虽然数据文件被加密,但通常不会导致操作系统出现异常,受害者还可以使用计算机,只是难以通过单纯的技术手段破解被加密的文件等。如果受害者事先没有对数据进行备份,则很可能迫于压力向黑客支付比特币赎金。

3、“商业”期:勒索软件即服务

今时今日,勒索软件攻击的范畴定义已不再是单纯的黑客技术或恶意软件,其俨然形成了一套成熟的商业模式——“勒索软件即服务”(RaaS:Ransomware as a service),并围绕比特币勒索建立起了一条完善的产业链。例如:暗网中就存在大量出售比特币勒索服务的黑客团体,他们会提供模块化的比特币勒索服务组件,这些组件可以定制化的生成勒索套件,从而用来“帮助”那些还不了解或有特殊需求的恶意分子完成比特币勒索攻击,而恶意分子只需为相关服务支付一定的费用,以及指定收款钱包和赎金金额等即可。凭借种种“优势”,比特币勒索自2013年起进入发展的“快车道”,越来越多的黑客团伙从传统的恶意软件、银行木马、间谍软件、网络犯罪等模式转入比特币勒索。

比特币勒索攻击对象

1、偏向企业级目标的“定点打击”式勒索

在这种方式下,黑客只追求高质量的目标,而不是制造更多的受害者,往往单笔勒索的比特币金额超过一万美金。

2、偏向个人目标的“乱枪打鸟”式勒索

在这种方式下,黑客主要是针对个人目标开展攻击,攻击的最终落点是个人数据,并通过快速、广泛、大量传播以感染更多受害者,继而诈取比特币赎金;这类勒索软件和病毒大多藏身于各种来路不明的广告或信息中,且感染源有很强的自动复制能力,虽然看似单笔勒索金额较低,但对于个人电脑、手机用户的危害一点都不亚于前者。

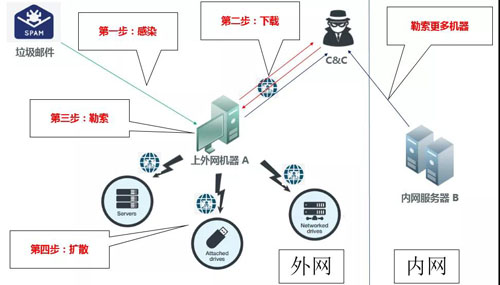

比特币勒索攻击模型

比特币勒索是一个相当复杂的攻击流程,可以对多种平台和软件发动攻击。主流比特币勒索软件可以根据不同的软硬件环境做出各种适应性变化,虽然比特币勒索软件千变万化,但核心依旧符合“感染、下载、执行、勒索、收款”这五大步骤。

1、感染

感染是整个比特币勒索的第一步,也是最关键的一步,主要包括:网络安全漏洞、垃圾邮件、下载器、僵尸网络、社会工程学和自我传播等途径;其中,不同的传播途径通常适用于不同的目标环境,当然也有大量组合使用的案例存在。例如:社会工程学辅助下的垃圾邮件一直是分发各种网络恶意软件的首选方法,比特币勒索也不例外。据统计,有七成以上的比特币勒索攻击是从包含恶意附件或恶意url的垃圾邮件开始的,而黑客为了保护自己不被追踪,发送垃圾邮件一般都会使用属于僵尸网络的服务器完成。

2、下载

当不知情的用户打开带有“感染源”的邮件、网址等等之后,恶意软件便会开始收集当前机器的信息,其主要目的有二:

第一,识别当前机器的操作系统,直接选择一款“适合”对应操作系统的恶意软件并开始下载;

第二,识别当前机器是否为虚拟机,如果确定是虚拟机或虚拟化环境,为了避免被发现,部分勒索软件还会选择终止此次攻击;如果确定是实体机,勒索软件则会把收集到的信息发送至黑客准备好的服务器上,同时从该服务器上自动下载一款“适合”目标机器的恶意软件。

3、勒索

在真正执行勒索软件之前,恶意软件会先尝试利用漏洞来获取一定的用户权限,同时尝试关闭一些系统自带的安全保护机制;其中一些勒索软件还会根据尝试关闭的情况,判断是否要继续开展攻击。当勒索软件被成功部署到目标机器上以后,下一步就要开始正式实施勒索攻击,而勒索攻击的方式则与勒索软件使用的技术有关,例如:两大主流勒索攻击类型——锁勒索和加密勒索(前文已经讲过,这里不再赘述)。

4、扩散

这一步和勒索攻击往往是同时进行的。勒索软件的扫描模块会自动通过被感染机器的网卡、驱动来探测网络中的其他机器以及机器上的其他电子设备,一旦发现可以访问的设备就会尝试把“感染源”复制到这些新的机器或电子设备之中,然后在新的机器或电子设备上继续重复这一套动作——感染、下载、勒索、扩散,直至勒索软件蔓延到其所能触及的整个网络范围。

5、收款

与其他货币不同,比特币不依靠特定货币机构发行,而是依据特定算法,通过大量计算产生。更重要的是,比特币应用密码学设计确保货币在流通交易环节的安全性与匿名性。黑客在勒索成功后,要求受害者以比特币支付赎金正是出于对其“安全性”的考量。可以说,比特币的出现“无意间”为黑客实施勒索攻击开辟了一条更加隐秘的通道,也值得所有企业和个人加以关注和重视。

攻击类型

防护建议

攻击趋势

攻击目标:数据库

(未完待续)

【精彩内容 · 敬请期待】