2020年5月建设银行员工贩卖5万多条客户个人信息、电话号码、余额甚至交易记录售卖给下家,进行谋利。

2020年8月,不法分子与圆通快递多位“内鬼”勾结,导致40万条公民个人信息被泄露。紧接着有媒体连日调查发现,此现象不止圆通一家,网上存在贩卖快递用户信息的“黑产”链条,涉及申通、德邦、EMS、韵达等多家快递公司。大量包含快递客户姓名、住址、电话的信息被打包在网上出售,每条售价从0.8元至10元不等...

以上只是数据库安全事件中的冰山一角,其中如企业内部DBA删库跑路、恶意报复类事件更是屡见不鲜。用户个人信息等企业敏感数据被批量泄露、恶意删除或于暗网售卖等现象层出不穷,无不揭示当前各行业的一个普遍现状,即企业对内部的数据安全防范意识淡薄,数据安全相关工作落实不到位!

刨析企业内部数据安全风险

1、企业数字化转型带来时代性安全风险

随着企业数据化转型的加速发展,数据俨然已成为企业最有价值的资产。现如今数据不再是传统意义上的静态存储,为了支撑企业业务发展,逐渐演变成数据交换、共享变得愈加频繁的发展趋势。因此,如何实现数据在“流动过程中创造价值”的同时,保障数据安全,防止发生上述数据泄露的安全事件,是企业可持续发展中面临的重要课题。

2、企业数据运维场景复杂性带来安全风险

在数据运维场景中,可以分两个方向考虑,一个是数据运维场景复杂,一个是运维人员权限宽泛。随着企业发展,机房建设、人员波动、业务系统扩容会变得愈加频繁,带来了复杂的运维场景,例如公用数据库账号、公用运维主机、公用的操作系统账号等;与此同时,数据的运维管理工作仍是传统的“企业运维人员+一大堆第三方厂商人员”模式。面对如此复杂、混乱的运维场景,如果不具备有效的、细粒度的管控能力,那么诸如数据被误操作、恶意批量删除、高权限用户的滥用、敏感数据的泄露等数据安全事件的发生,将难以避免,并对企业造成不可估量的经济损失与声誉损害。

3、企业数据安全落实不到位带来安全风险

(1)传统网络安全手段无法满足当今的数据安全需求

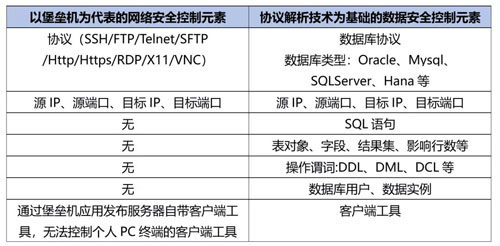

传统的网络安全访问控制,都是基于“安全体系以网络为中心”的立场,主要涉及网络安全域、防火墙、网络访问控制等场景,特别是以堡垒机为代表的企业内部运维的网络访问控制设备被大量使用,访问控制元素包含:运维用户、运维客户端地址、资源地址、协议、时间,基于列举的这些元素,不难看出网络层的安全控制还是以通过划分独立数据网络区域和运维管理区域为主导,以IP资源(协议端口)为对象来构建网络层的安全,这样的控制力度较为宽泛,是涵盖不了如今以“数据”为中心构建的资产体系带来的数据流动、交换、访问等更为复杂、精细的场景。

而基于“安全体系以数据为中心”的数据安全理念则更贴近安全目标,因为数据安全主要依靠的是一种“协议解析”技术,对数据库流量协议数据包进行全协议解码,从数据库协议、应用协议中抽取出更为细粒度的SQL语句以及应用客户端、访问源IP、目标数据库IP、数据库用户、数据库实例等信息,以该技术为基础进行数据级的细粒度控制手段,才能满足企业内部数据传输、数据访问、数据处理的更高细粒度的访问准入控制要求。

(网络控制元素与协议解析控制元素举例比对)

(2)数据库自身权限控制无法有效落实数据安全工作

在数据库中有两类账户,一类是管理员账户,另外一类是普通账户。这两类账户若只依托于数据库自身权限的管理控制,就会造成DBA高权限账户的权限不在控制范围内,存在安全漏洞;对于普通账户如果依托于数据自身权限的管理,是无法控制普通用户关于数据库下的字段级、数据级、访问响应返回等细粒度访问权限的控制。且数据库自身审计日志存储周期有限,无法为企业管理工作提供有效的事后追溯、统计分析等关键能力,再加上我们上述提到的数据运维场景的复杂性,如果存在高权限账户的滥用、普通账户的越权使用、数据库密码泄露等问题,那么数据库自身权限的控制能力面对复杂的数据运维场景只能捉襟见肘。

综上,安华金和推出以协议解析技术为基础的数据库运维管理系统DOMS,作为独立于企业外第三方的一款安全产品,在满足合规的同时,从企业内部数据实际运维场景出发,以数据资产为核心,独立于数据库自身权限以外,为企业内部数据库的安全构建更加全面、细粒度的安全访问防控能力,有效落实企业内部数据运维安全管控方面的工作,希望以安华十逾年数据安全治理经验,为流通、共享数据的安全建设提供更多可借鉴的思路。