关于组织面临的威胁,Verizon数据泄露调查报告(DBIR)提供了重要的观点。本次DBIR基于41686起安全事件和2013起数据泄露的真实数据,数据由全球86个国家的公共实体或私有实体的共计73个数据源提供。

数据泄露在世界范围内一直属于头条新闻。无论安全专家采取何种防御措施,攻击者都可以绕过。无论组织大小都无一幸免成为数据泄露的受害者。没有行业可以免于被攻击。无论您组织中的数据是何种类型、数量如何,外面总有人试着盗取。对你和你同行面临的威胁有充分的认识会帮助你做好准备更有效、高效地管理这些风险:随着时间的流逝他们是如何发展的,他们最有可能使用哪种策略。

一、关键信息

1、带我去见你的领导

相比过去而言,C-level的高管们成为社会事件目标的概率高出了12倍,成为社会泄露目标的概率高出了9倍。报告中危害到执行力的安全事件和数据泄露从个位数变成了十位数,更近一步强调金融社会工程师攻击的增长。

2、离开我的云

企业不断向成本效益高的、基于云的解决方案转变,他们的邮件和其他价值数据随之移动。不法分子简单地改变他们的焦点并且适配他们的策略去定位和盗取他们认为最有价值的数据。因此,通过盗取凭证来非法侵入基于云的邮件服务器的事件也相应的增长。然而这并不意味着基于云的服务的安全性低。钓鱼攻击、凭证窃取和配置错误只是过程中自然产生的附属品。

3、我们织的网真乱

在支付卡相关的泄露中,付款卡的网络应用威胁正在逐渐超越物理终端。国家网络执法师培训联盟(NCFTA)是提供给Verizon数据的机构之一,NCFTA证实这个转变明显已经开始了,并且与较大的数据集的转变趋势相同。

71%的案例显示,在可知的和可应用的动机中,金融获益是数据泄露的最常见驱动力,25%的案例显示是谍报。

4、仍需关注勒索软件

勒索软件的攻击仍旧日益猛烈,所以将近24%的安全事件是由于使用恶意软件。勒索软件如此司空见惯,除非有备受关注的目标,否则并不经常在相关的媒体中报道。然而对于所有产业,勒索软件仍旧是一个严重的威胁。与此同时,一些其他的威胁频繁炒作,像加密货币挖矿攻击(2%的恶意软件),在我们的数据集中非常常见。

5、成败在此一举

在支付卡相关的泄露中,物理终端威胁的数量和网络应用程序的威胁相比是降低趋势。可能部分由于芯片和密码支付技术开始实现。

6、HR的反击

有趣的是,从去年开始针对HR的攻击呈下降趋势。Verizon数据集显示,和去年相比,今年HR受到的影响减小了六倍。根据DBIR数据集显示,这使得W-2税务表格诈骗几乎全部消失。

7、我点击,故我在

过去的7年中,数据合作伙伴网络钓鱼模拟的点击率从24%下降到3%。但是18%的测试钓鱼链接点击者同样也在移动设备上进行如此操作。调查显示移动用户更易受到钓鱼的影响,可能因为他们的用户接口和其他原因,这也同样适用于基于邮件的钓鱼和社会媒介的攻击。

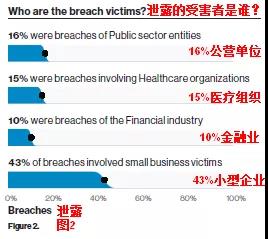

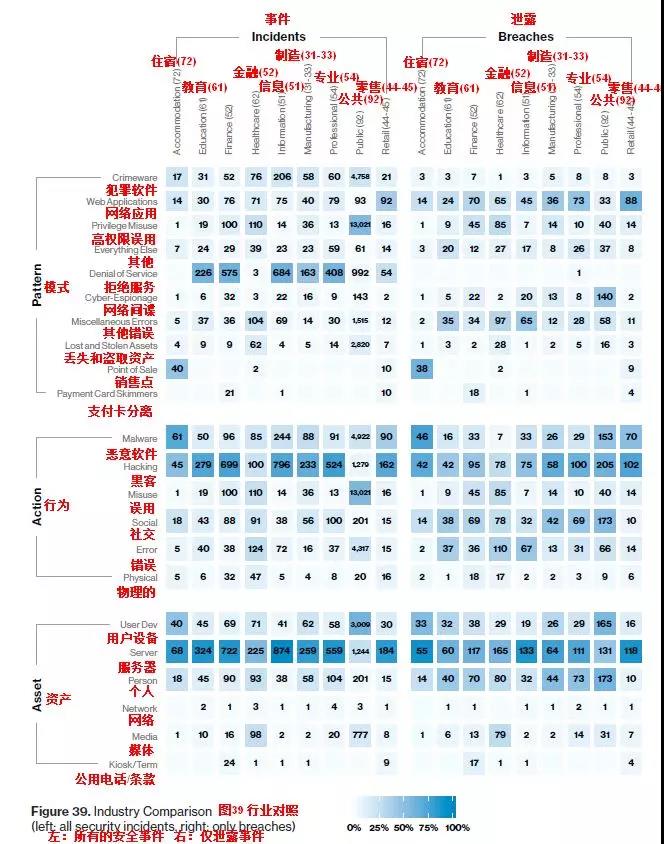

8、你的行业正在面临何种威胁

各类组织都在面临威胁。但是某些行业更易于受到特定类型的攻击。这是多种因素导致的,例如:商业模型、数据传输和留存的类型、用户基础,甚至是为保证他们的环境所使用的各种技术。了解攻击最可能发生的位置可以为防御者提供机会以优化资源、驱动预算分配。很多DBIR的读者直接去行业中了解他们及同行面临的威胁。但是你也可以从其他部门的经验中获取有价值的观点。

2019年的DBIR有力地驱动了行业,覆盖了行业面对的特定威胁、动机和恶意人员。如下图所示:

9、住宿和食品服务

与2018年相比,数据集中呈下降趋势。主要由于缺少POS机供应商事件,导致很多组织受到盗取合作伙伴凭证的威胁。

频率:87起事件,61起确认的数据揭露;

模式前三:在“住宿”的所有数据泄露中,销售点入侵、网络应用程序和犯罪软件占了93%;

威胁人:95%外部人员,5%内部人员;

动机:100%金融获益;

数据威胁:77%支付,25%凭证,19%内部。

10、教育服务

教育持续被错误、社工和不恰当的邮件安全凭证困扰。关于安全事件,教育业过半的安全事件都和DoS攻击有关。

频率:382起事件,99起确认的数据揭露;

模式前三:在“教育服务”的所有数据泄露中,各种各样的错误,网络应用程序攻击和其他占了80%;

威胁人:57%外部人员,45%内部人员,2%多方人员;

动机:80%金融获益,11%谍报,4%乐趣,2%嫉妒,2%观念;

数据威胁:55%个人,53%凭证,35%内部。

11、金融和保险

DoS攻击和在银行应用程序中使用窃取凭证的现象仍旧普遍存在。一旦攻击渗入,受威胁的邮件账户变得清晰。ATM浏览持续下降。

频率:927起事件,207起确认的数据揭露;

模式前三:在“金融和保险”的所有数据泄露中,网络应用程序攻击、滥用特权和各种各样的错误占了72%;

威胁人:72%外部人员,36%内部人员,10%多方人员,2%合作伙伴;

动机:88%金融,10%谍报;

数据威胁:43%个人,38%凭证,38%内部。

12、健康护理

健康护理如此突出是因为大多数的泄露都和内部操作有关。DoS攻击罕见,但是以勒索软件的形式出现了很多可用性攻击。

频率:466起事件,304起确认的数据揭露;

模式前三:在“健康护理”的所有数据泄露中,各种各样的错误,滥用特权和网络应用程序攻击占了81%;

威胁人:59%内部人员,42%外部人员,4%合作伙伴,3%多方人员;

动机:83%金融获益,6%乐趣,3%方便,3%嫉妒,2%谍报;

数据威胁:72%媒体,34%个人,25%凭证。

13、信息

网络应用程序被作为可用性攻击的目标并且被用来访问基于云的组织邮件账户。

频率:1094起事件,155起确认的数据揭露;

模式前三:在“信息”的所有数据泄露中,各种各样的错误,网络应用程序攻击和网络间谍占了83%;

威胁人:56%外部人员,44%内部人员,2%合作伙伴;

动机:67%金融获益,29%谍报;

数据威胁:47%个人,34%凭证,22%机密。

14、制造

在过去的几年里,金融获益动机相关的制造业数据泄露日渐增多,但是谍报仍然是强大的动力。多数泄露与钓鱼和使用窃取凭证有关。

频率:352起事件,87起确认的数据揭露;

模式前三:在“制造”的所有数据泄露中,网络应用程序攻击、滥用特权和网络间谍占了71%;

威胁人:75%外部人员,30%内部人员,6%多方人员,1%合作伙伴;

动机:68%金融获益,27%谍报,3%嫉妒,2%乐趣;

数据威胁:49%凭证,41%内部,36%机密。

15、专业的、科技的、科学的服务

钓鱼和基于云的邮件账户凭证窃取是突出的攻击类型。

频率:670起事件,157起确认的数据揭露;

模式前三:在“专业的、科技的、科学的服务”的所有数据泄露中,网络应用程序攻击、其他所有、各种错误占了81%;

威胁人:77%外部人员,21%内部人员,5%合作伙伴,3%多方人员;

动机:88%金融获益,14%谍报,2%便捷;

数据威胁:50%凭证,50%内部,46%个人。

16、公共行政

在公共部门中网络间谍非常猖狂,网络间谍和国家联盟人员在所有泄露中(包括外部人员)占了79%。滥用特权和内部人员犯错占了泄露的30%。

频率:23399起事件,330起确认的数据揭露;

模式前三:在“公共行政”的所有数据泄露中,网络间谍,各种错误和滥用特权占了72%;

威胁人:75%外部人员,30%内部人员,1%合作伙伴,6%多方人员;

动机:66%谍报,29%金融获益,2%其他;

数据威胁:68%内部,22%个人,12%凭证。

17、零售

POS机威胁或气泵撇油器相关的卡泄露持续降低。对电子商务支付应用程序的攻击满足了该行业威胁角色的金融获益动机。

频率:234起事件,139起关于确认的数据揭露;

模式前三:在“零售”的所有数据泄露中,网络应用程序攻击、滥用特权和各种错误占了81%;

威胁人:81%外部人员,19%内部人员;

动机:97%金融获益,2%有趣,2%谍报;

数据威胁:64%支付,20%凭证,16%个人。

二、使用可执行的情报来强化你的安全性

因为安全威胁和攻击者不断发展,信息安全专家可能感觉攻击者们比他们更努力以阻止他们的抵抗。但是安全专家和商业领袖拥有自己有力的工具来摧毁恶意行为者。

最重要的防御就是知识。组织对于他们面对的威胁,通过获得认知、洞悉和理解,采取决定性的行动来减轻损失。DBIR在提供最新知识方面可以发挥重要作用。从2014年起,Verizon已经列举了9个安全事件模型,这些模型包含了大多数的安全事件和数据泄露。了解这些可以帮助你配置安全方法和使用预算来处理可能的威胁。

98%的安全事件和88%的数据泄露以九个模型中的一种持续发生。

组织的数据、用户群、专有商业信息和贸易机密易受攻击,赌注很高。数据泄露持续威胁着组织的信誉和财政。但是安全专家有应对这些挑战的能力。

在2019年的DBIR中可以获得所有这些信息,包括行业特定的攻击模型。

1、计算损失

FBI的互联网犯罪投诉中心(IC3)为今年的DBIR提供了商业邮件威胁(BEC)报告和计算机数据泄露(CDB)报告中的受影响数据。被威胁组织的直接损失中值是商业邮件威胁损失8000美元,计算机数据泄露损失25000美元。

2、他们为了钱努力工作

此外,当IC3的恢复资产团队在BEC的基础上行动,并且和目的地银行一起工作,在所有美国商业邮件威胁受害者的一半人中,有99%的人恢复或者冻结了资产,并且其中只有9%的人没有恢复成功。

三、防御数据泄露的一些优秀实践

1、保持干净

很多泄露是由于安全的卫生做的不好,并且缺少对细节的关注。把可能出现人为错误的地方清理干净,然后围绕着面向网络资产(例如网络服务器和云服务)建立资产和安全基线。

2、保持完整

当前的网络应用程序威胁包括代码,可以使用这些代码来获取进入Web表单的数据。考虑在支付网点对文件增加整体性的监控来给操作系统打补丁和编码支付应用程序。

3、加倍努力

双因子验证所有事情。在用户面对的应用、所有远端访问和云上的邮件上使用强有力的身份验证机制。关于双因子验证的漏洞有一些例子,但是他们不以不实施为借口。

4、提防内部工作

使用监控来追踪内部行为,把对敏感数据的访问记录进日志。使员工了解你在识别欺骗性交易方面有多优秀。

5、清洗数据包

对于很多行业来说,分配DDoS保护是一项重要的控制手段。使用持续监控和流量高峰的性能计划来防止非恶意中断。

6、保持社会意识

社会攻击是捕获证书的有效途径。监控邮件中的链接和可执行文件。为你的团队提供一个方式来报告潜在的钓鱼或冒名顶替。

扫描下方二维码,下载“完整报告”!